- Willkommen im Forum „areaC“.

Neueste Beiträge

#1

Dienste & Anbieter / Antw:ePA Widerspruch und Infor...

Letzter Beitrag von Exciter - 26.07.2024, 19:06So weit ich übrigens weiss, ist die ePA bei den privat Versicherten Opt-In - hat da jemand mehr Infos?

#2

Dienste & Anbieter / Antw:ePA Widerspruch und Infor...

Letzter Beitrag von GLenk - 26.07.2024, 10:59Zitat von: Bit am 25.07.2024, 02:25Die Post ist heutzutage ja nicht mehr so zuverlässig ‒ ich bekam die Bestätigung jetzt erst:

Prima. Bei mir als Noch-nicht-Mitglied hat das mit einer Auskunft zum Widerspruch leider nicht funktioniert.

#3

Dienste & Anbieter / Antw:ePA Widerspruch und Infor...

Letzter Beitrag von Bit - 25.07.2024, 02:25Zitat von: GLenk am 04.06.2024, 11:16Halt mich mal hier auf dem Laufenden, falls da noch eine offizielle Mitteilung kommt

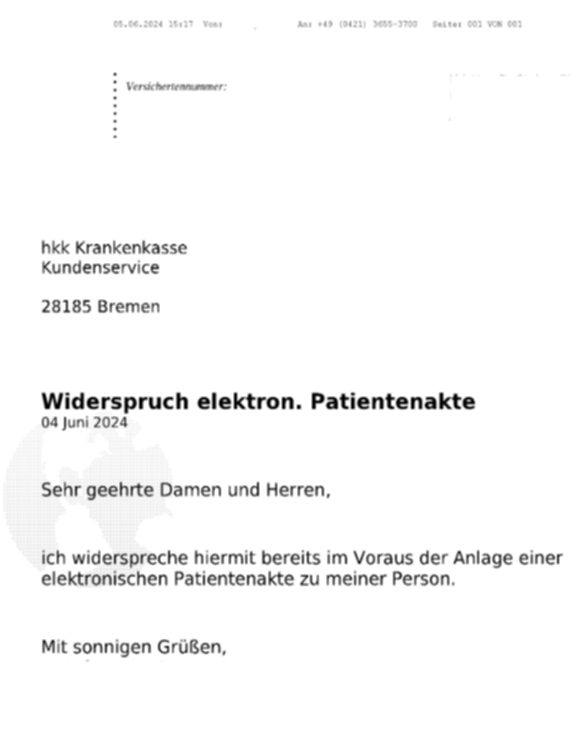

Der Widerspruch:

Guck

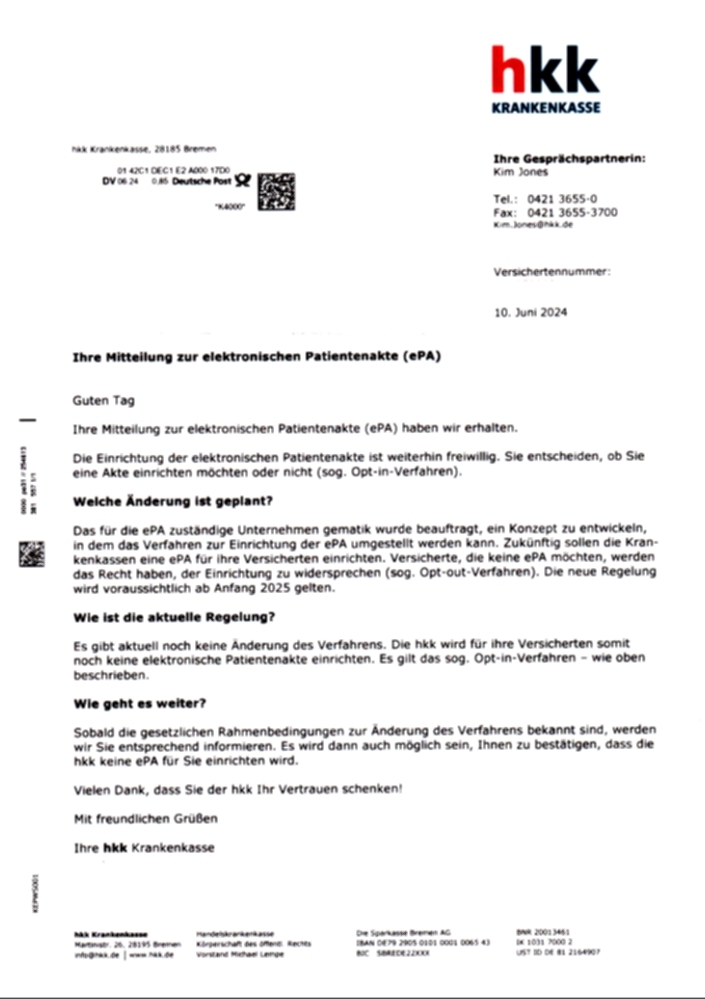

Die Post ist heutzutage ja nicht mehr so zuverlässig ‒ ich bekam die Bestätigung jetzt erst:

Guck

#4

Gesellschaft | Politik / Petition: Bargeldabschaffung ─...

Letzter Beitrag von Bit - 24.07.2024, 16:09Zitat von: Bit am 11.02.2024, 08:01Was werden wir am Ende tun, um uns zu wehren?

Nebenan ist leider ein sinnvolles Thema gelöscht worden, das sich hier gut anschließen lässt: Petition für Bargeld

Da kann man etwas tun, um sich an der Rettung des Bargeldes zu beteiligen:

Die Petition Bargeld in Europa gesetzlich schützen! trifft es genau:

ZitatWahlfreiheit statt Bevormundung!

Darum geht es mir auch. Schließlich soll ruhig unbar zahlen dürfen, wer mag, aber eben auch jeder bar zahlen dürfen, der mag!

Es gibt einige prominente Erstunterstützer und eine Erklärung, warum diese Petition auf einer privaten Webseite läuft.

Also: Helft mit, unser Bargeld zu retten!

#5

Netzwerke / Antw:Statische IP

Letzter Beitrag von duda - 24.07.2024, 02:30Zitat von: Bit am 23.07.2024, 02:31wessen Modem ebenfalls unbemerkt nervenkrank istNach meiner Erfahrung sind ausnahmslos alle hauseigenen Modem/Router von Vodafone (Kabel, DSL/ADSL) "ab Werk nervenkrank". Die Firmware ist von Haus aus "grottenschlecht".

#6

Netzwerke / Antw:Statische IP

Letzter Beitrag von Bit - 23.07.2024, 02:31Zitat von: Bit am 22.06.2024, 15:18Zitat von: Exciter am 22.06.2024, 09:54Hat denn wirklich jemand eine dauerhaft feste IP von seinem ISP?

Ja, ich: seit vielen Monden ...

Vielleicht sind es inzwischen auch Jahre.

Die Fritzi wehrt sich tapfer, wenn das gebrückte Modem versucht, ihr eine neue (interne) IP überzuhelfen und setzt wieder die dauerhaft vergebene externe IP ein.

Dieses Modem ist sowieso etwas nervenkrank:

Alle paar Wochen oder so muss ich es mal neu starten. Das hat aber mit der IP nichts zu tun.

Für einen Serverbetrieb (der eigentliche Sinn einer statischen IPv4) wäre das allerdings fatal.

Ich sollte mich mal mit den Technikern Vodafone unterhalten, aber ich komme irgendwie nicht dazu.

Letzte Woche hatte ich eine Internetstörung, die damit das vierte Mal in 20 Jahren aufgetreten ist.

Das liegt daran, daß hier das BK (Breitband-Kabel) die Straße entlang von Haus zu Haus durchgeschleift ist und in jedem Haus ein Transmitter die Abgänge in die Wohnungen und die Weitergabe zum nächsten Haus regelt. Dieses Gerät ist ‒ wie sollte es auch anders sein ‒ an das Stromnetz des jeweiligen Hauses angeschlossen und damit abgesichert. In manchen Häusern keineswegs in einem separaten Stromkreis, sondern einfach am Licht im Keller (Steckdosen gibt es da ja meist ohnehin nicht).

Wenn sich eine Glühlampe (die es in Kellern noch häufig gibt) verabschiedet, sprengt sich der durchbrennende Glühfaden oft zufällig so ungünstig ab, daß er in der Lampe vor seinem letzten Aufleuchten noch einen Kurzschluss erzeugt, mit der Folge, daß der Sicherungsautomat auslöst.

Damit fällt auch der BK-Transmitter aus und das heißt dann nicht etwa nur, daß das Haus keine Internetverbindung über das BK mehr hat, sondern auch alle folgenden Häuser, die Straße entlang.

Wie gesagt: viermal in 20 Jahren.

Bei der Gelegenheit bekam ich überraschend von Kabeldeutschland (das von Vodafone aufgekauft mein originärer ISP ist) eine neue IPv4.

Kurze Zeit später sprach ich nochmal mit einem Supporter von Vodafone darüber und erzählte ihm von den Kämpfchen der FRITZ!Box und der Vodafone Station um die externe/interne IP, seit ich sie habe (ca. 200 Konflikte in einem Jahr oder wenig mehr). Vor allem aber hatte ich mich gewundert, nun ohne weiteren Kommentar eine neue IP bekommen zu haben und daß es seit dem nun keine Kämpfchen mehr gab!

Er erklärte mir das so:

ZitatEs war ein Bug der Software der Vodafone Station, der bei dieser Gelegenheit durch Einspielen eines stillschweigenden Firmware Updates behoben wurde. Das machte die neue IP notwendig und es sollte jetzt keine Kämpfe mehr geben.

Davon merken die meisten Kunden auch sowieso nichts, der Ausfall ist nur ganz kurz, wenige Sekunden.

Aber wenn man seine Fritzi beauftragt hat, einem Pushnachrichten zu schicken, sieht man das an den eMail-Eingängen sehr gut.

Also möge prüfen, wessen Modem ebenfalls unbemerkt nervenkrank ist und es heilen ...

#7

Browser / Antw:Firefox: Werbeeinstellung...

Letzter Beitrag von clooney - 22.07.2024, 22:58Zitat von: mpt am 22.07.2024, 17:30Mir fehlt das technische Verständnis um das einordnen zu können.

Da du keine konkrete Frage stellst, gebe ich einfach mal zwei Punkte zu bedenken:

- Sören Hentzschel ist eng mit Mozilla verbandelt, war sogar mal deren Repräsentant. Seine Ausführungen sind immer substantiell und - soweit ich das beurteilen kann - fachlich korrekt, lassen aber oft eine "kritische Distanz" vermissen.

- PPA zu nutzen ist eine Frage der eigenen Haltung: Wenn du grundsätzlich bereit bist, für, für dich relevante Inhalte deine Daten zur Verfügung zustellen, ist PPA möglicherweise ein gangbarer Weg. Ich, und ich nehme an, die Mehrheit hier, hat grundsätzlich etwas gegen Datensammelei und deaktiviert diese Mechanik.

#8

Browser / Antw:Aktuelles Browser Kompend...

Letzter Beitrag von mpt - 22.07.2024, 17:33[MOD]: Beitrag wegen Doppel und Off Topic gelöscht

#9

Browser / Antw:Firefox: Werbeeinstellung...

Letzter Beitrag von mpt - 22.07.2024, 17:30Hier eine Einordnung von Sören Hentzschel:

https://www.camp-firefox.de/artikel/897-wieso-privacy-preserving-attribution-ppa-gut-f%C3%BCr-die-privatsph%C3%A4re-der-nutzer-ist/

Mir fehlt das technische Verständnis um das einordnen zu können.

https://www.camp-firefox.de/artikel/897-wieso-privacy-preserving-attribution-ppa-gut-f%C3%BCr-die-privatsph%C3%A4re-der-nutzer-ist/

Mir fehlt das technische Verständnis um das einordnen zu können.

#10

Browser / Antw:Firefox 128 ESR / PrHb

Letzter Beitrag von duda - 18.07.2024, 18:46Zitat von: clooney am 17.07.2024, 20:53Dann hab ich ja alles richtig gemacht.Glückwunsch!

Ich freue mich immer, wenn ich tatsächlich mal was "richtig" gemacht habe.